목차

1.일본 기업의 “내부 부정 대응” 현황

2.요약

Appendix 주요 제품, 서비스, 시장

- 일본 기업의 “내부 부정 대응” 현황

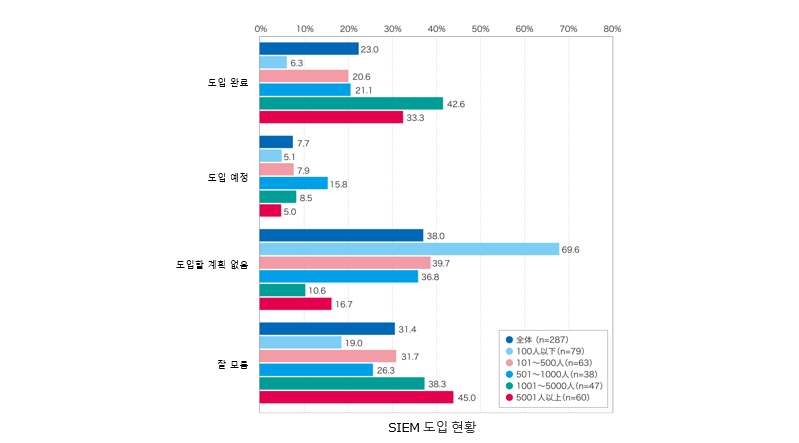

“SIEM“, “UEBA“의 기업 도입은 ‘완만하게’ 진행 중

보안 장치 등의 로그를 분석하는 SIEM은 “도입 완료”가 23.0%, “도입 예정”이 7.7%이며, “도입할 계획 없음”은 38.0%였습니다.

직원 수 100명 이하의 중소기업에서는 도입했다고 답한 비율이 적었고, 기업 규모가 커질수록 도입 비율이 높아지는 경향이 있었습니다.

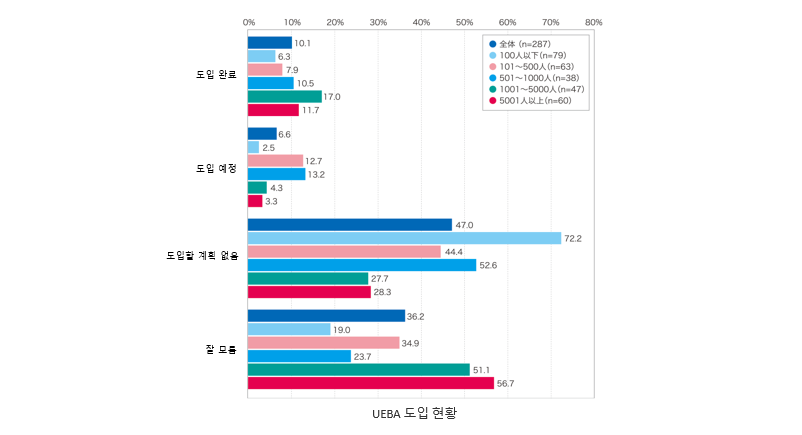

사용자와 애플리케이션의 이상 행동을 탐지하는 UEBA 솔루션의 도입 현황을 조사한 결과 “도입 완료”는 10.1%에 불과했고, “도입할 계획 없음”은 47.0%로 약 절반에 달했습니다.

직원 수별로 보면 1001명 이상의 대기업에서 상대적으로 높았고, 101명~1000명의 중견·중소기업에서는 “도입 예정” 비율이 높은 것으로 나타나, 이 역시 직원 수가 많은 기업을 중심으로 수요가 있는 솔루션임을 알 수 있습니다.

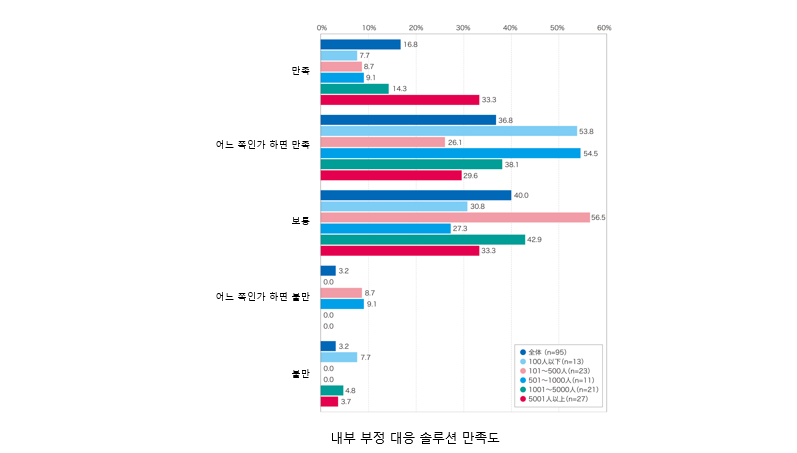

도입된 SIEM 및 UEBA에 대한 평가

도입된 SIEM이나 UEBA에 대한 평가에 대해서는, “만족하고 있다”(16.8%)와 “어느 쪽인가 하면 만족하고 있다”(36.8%)로 과반수인 53.7%가 만족하고 있는 것으로 나타났습니다.

2023년 이전 조사와 비교하면 “만족하고 있다”가 10.4포인트 증가한 반면, “불만이다”는 11.0포인트 감소하여 만족도가 높아진 것으로 나타났습니다.

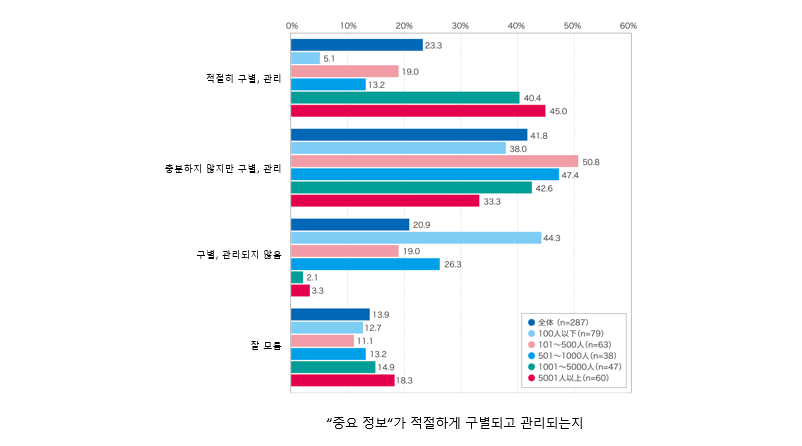

중요 정보 구분·관리 현황

“중요 정보”가 적절하게 구분·관리되고 있는지에 대한 실태는, “적절하게 구분·관리되고 있다”(23.3%), “충분하지 않지만 구분·관리되고 있다”(41.8%), “구분·관리되지 않고 있다”(20.9%), “잘 모른다”(13.9%)였습니다.

전체적으로 65.2%가 관리되고 있다고 응답했으며, 이전 조사보다 5.6포인트 증가했다. 다만, 여전히 위험이 높은 기업이 약 4할가량 남아 있는 것이 실태입니다.

기업이 중요 정보로 구분하고 있는 항목은 다양합니다.

“개인 정보(고객, 직원)“(82.6%), “인사 정보(직원의 급여, 조직 재편 계획 등)“(71.8%), “재무 정보(미공개 결산 정보나 실적 예측, 예산 계획 등)“(70.0%)과 같은 기밀 정보는 물론, “인증 정보(ID, 비밀번호)“(55.1%)나 “생성 AI 학습용 데이터”(11.8%) 등까지 대상이 확대되는 경향이 있었습니다.

특히 후자의 “인증 정보”나 “생성 AI 학습용 데이터”와 같은 동적 자산이나 데이터 연계의 핵심 정보 관리에는 CASB나 ZTNA 등 특화형 솔루션을 활용한 대응을 진행하는 기업도 나타나고 있습니다.

중요 정보의 내부 부정 대응에는 솔루션 외에도 대응이 필요하다. 솔루션 도입 외에 실행되고 있는 조치에 대해 조사한 결과, “규정·규칙 정비 및 철저한 주지”(74.2%), “적절한 접근 권한 관리 철저”(64.5%), “직원에 대한 지속적인 교육·훈련”(62.0%)이 상위에 올랐습니다.

이전 조사와 비교하면 “거래처 및 직원 대상 서약서나 비밀유지계약(NDA) 체결”(53.3%)이 8.2포인트 증가하여 과반수에 도달한 것을 볼 수 있습니다.

중도 퇴직자의 정보 반출이나 거래처를 통한 정보 유출 리스크 대응도 본격적으로 진행되고 있는 것으로 보입니다.

- 요약

이번에는 일본 기업의 “내부 부정 대응” 현황에 대해 보고했습니다. 아래는 이 보고서를 요약한 내용입니다.

- SIEM·UEBA 도입은 완만하게 진행 중

중소기업에서는 도입이 늦은 반면, 대기업을 중심으로 채용이 진행되고 있습니다.

- 도입 기업의 만족도 상승

만족하고 있는 기업이 과반수를 넘고, 이전 조사보다 평가가 개선되었습니다.

- 중요 정보 관리 진행 중이지만, 여전히 불충분한 기업도 많음

3분의 1 이상이 “관리가 불충분” 또는 “관리하지 못함”이라고 응답하였습니다.

- 중요 정보 범위 확대

개인 정보뿐만 아니라 인증 정보, 생성 AI 데이터 등 새로운 자산 관리가 과제로 부각되었습니다.

- 기술 외 대응도 강화

규정 정비, 접근 권한 관리, 직원 교육, NDA 체결 등 운영 면에서의 대응이 진행되었습니다.

Appendix 주목제품 ·서비스·시장

GMO사이버보안 by 이엘라에, 다크웹 ID/비밀번호 유출 감시 기능 제공 시작

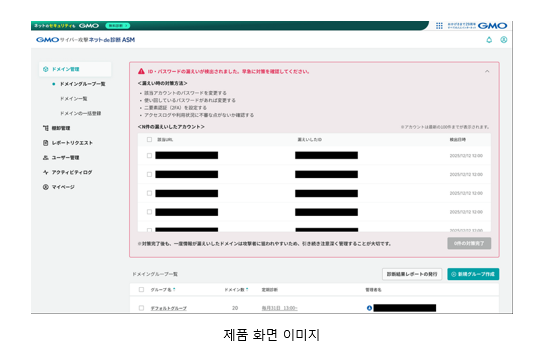

GMO사이버보안 by 이엘라에 주식회사는 10월 9일부터 “다크웹 ID/비밀번호 유출 감시 기능” 제공을 시작합니다.

“다크웹 ID/비밀번호 유출 감시 기능”에서는 “GMO 사이버공격 네트워크 de 진단 ASM“ 사용자가 자사 도메인에 연계된 ID나 비밀번호 등 인증 정보가 다크웹에 유출되었는지 확인할 수 있습니다. 사용자는 자사 IT 자산의 ID/비밀번호가 다크웹에 유출된 경우, 비밀번호 변경이나 2단계 인증 설정 등 우선적으로 진행해야 할 IT 자산 대응을 판단할 수 있습니다.

클라우드스트라이크, 보안 관리 효율화 AI 에이전트 등을 추가

클라우드스트라이크의 “CrowdStrike Falcon“은 보안 소프트웨어 제품군으로, 악성코드 대응, EDR(엔드포인트 탐지·대응), DLP(데이터 유출 방지), 위협 인텔리전스(위협 정보) 등 각 계층의 보안 기능을 망라합니다.

보안팀이 AI를 쉽게 활용할 수 있도록, AI 에이전트의 노코드 개발 도구인 “Charlotte AI AgentWorks“와, 에이전트 간 MCP(Model Context Protocol)로 연계하는 미들웨어 “Agent Collaboration Framework“를 제공합니다. 자연어 명령으로 원하는 정보를 얻을 수 있는 데이터 분석용 대시보드도 준비합니다.

보안 관리 업무를 효율화하는 AI 에이전트 7종을 추가합니다. 악성코드 분석 에이전트, 사용자 환경을 상시 스캔해 위협을 탐지하는 에이전트 등입니다. 이전에는 알람을 트리아지(triage)하는 에이전트를 제공한 바 있으며, 종류를 확대하고 있습니다.

적용할 패치를 리스크 기반으로 판단하는 기능도 제공합니다. 긴급도가 높은 패치뿐만 아니라, 공격에 활용될 가능성이 높은 취약성을 AI가 점수화합니다. CVSS 점수가 낮더라도 중요하다고 판단되면 적용하며, 시스템에 손상을 줄 수 있는 업데이트는 회피합니다.